Le message était aussi bref qu’alarmant : « Notre site redirige vers des sites pornographiques asiatiques. Nous sommes blacklistés par Google. Nos Google Ads sont suspendues. Urgent. »

Pour une entreprise B2B vendant du matériel médical professionnel — en l’occurrence des défibrillateurs — la situation était catastrophique. Chaque heure qui passait, des clients potentiels atterrissaient sur des pages pour adultes au lieu de découvrir leurs produits. Leur réputation, construite sur la confiance et le sérieux, s’effondrait en temps réel.

Ce cas d’intervention d’urgence illustre parfaitement comment un site WordPress peut être compromis de façon invisible, pourquoi les propriétaires découvrent souvent le problème trop tard, et surtout, comment une réaction méthodique permet de reprendre le contrôle — même dans les situations les plus critiques.

Le contexte : une entreprise légitime, un site vitrine compromis

Notre client — une PME spécialisée dans la vente de défibrillateurs automatiques externes (DAE) et de matériel de premiers secours — exploitait un site WordPress classique. Site vitrine avec catalogue produits, formulaires de contact, et campagnes Google Ads pour générer des leads B2B.

Le site fonctionnait normalement depuis plusieurs années. Les mises à jour étaient faites « quand on y pensait ». Aucune maintenance professionnelle n’était en place. Le plugin de sécurité installé n’avait jamais été configuré correctement.

Puis un jour, un client appelle : « Votre site m’a redirigé vers un site porno. »

Le propriétaire vérifie depuis son ordinateur. Rien d’anormal. Le site s’affiche correctement. Il pense à une erreur du client. Jusqu’à ce que d’autres signalements arrivent. Puis la notification Google : compte Ads suspendu pour « logiciel malveillant ». Et enfin, l’alerte dans Google Search Console : « Problèmes de sécurité détectés ».

Anatomie d’une attaque par redirection conditionnelle

Ce qui rend cette attaque particulièrement vicieuse

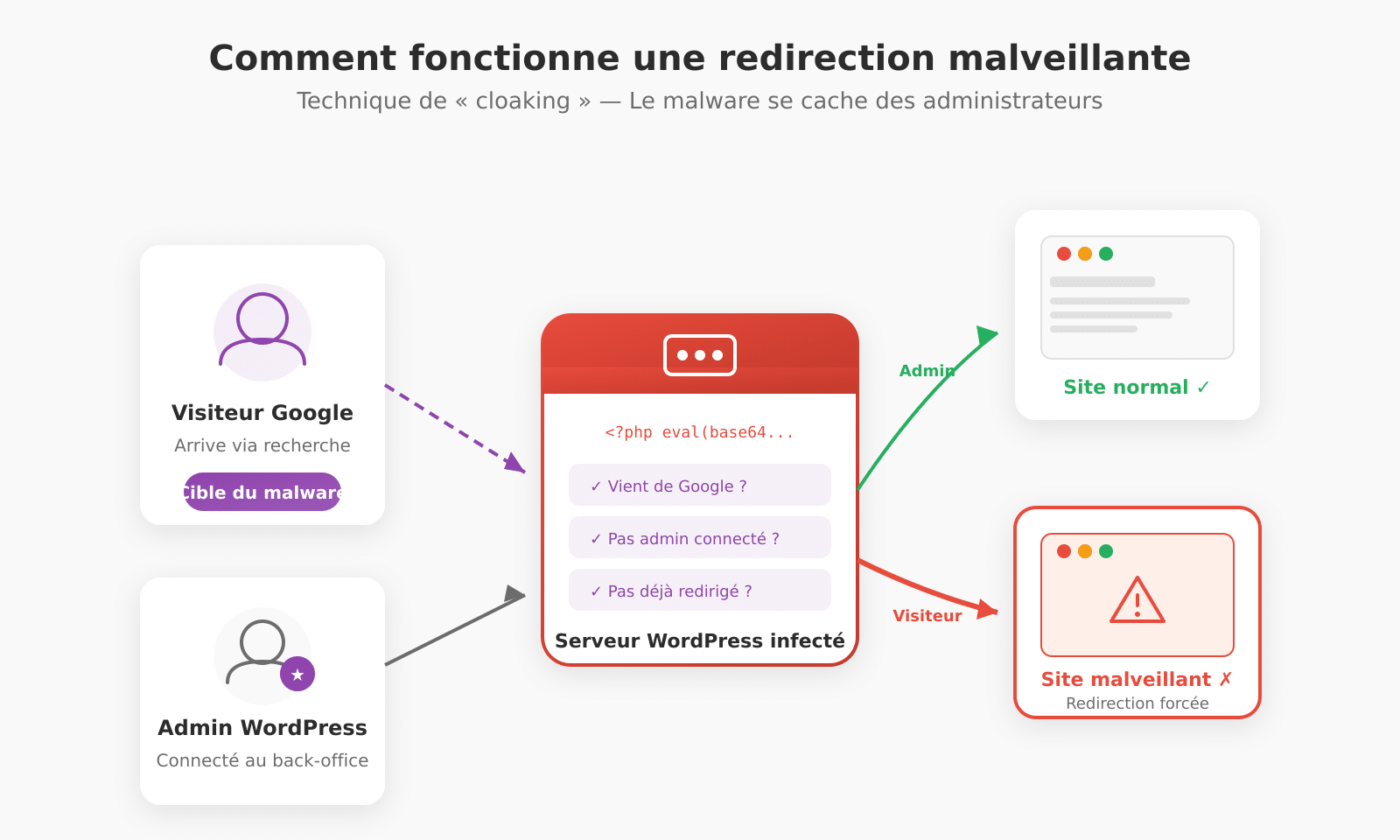

Les redirections malveillantes modernes ne sont pas primitives. Elles utilisent une technique appelée « cloaking » (camouflage) qui rend la détection extrêmement difficile pour les propriétaires de sites.

Le code malveillant vérifie plusieurs conditions avant de déclencher la redirection. D’abord, la source du visiteur : seuls les utilisateurs venant de Google (ou d’autres moteurs de recherche) sont redirigés. Si vous tapez l’URL directement dans votre navigateur, vous voyez le site normal. Ensuite, le statut de l’utilisateur : les administrateurs connectés ne voient jamais la redirection. Le malware détecte les sessions admin WordPress et se « cache ». Enfin, la fréquence : certaines variantes ne redirigent qu’une fois par jour et par IP, utilisant des cookies pour éviter de rediriger le même utilisateur plusieurs fois.

Comme l’explique un rapport de GeoEdge Security Research : « Les attaquants implémentent des mécanismes de cloaking côté serveur pour filtrer sélectivement les requêtes et éviter la détection. Le script vérifie que l’utilisateur n’est pas un admin et n’a pas déjà été redirigé le même jour. »

Le vecteur d’infection : header.php compromis

Dans le cas de notre client, l’infection avait ciblé le fichier header.php du thème WordPress actif. Ce fichier est chargé sur chaque page du site, ce qui en fait une cible idéale pour les attaquants.

Le code malveillant injecté ressemblait à ceci (simplifié pour illustration) :

<?php eval(base64_decode("aWYoaXNzZXQoJF9TRVJWRVJbJ0h...")); ?>

Cette ligne, placée tout en haut du fichier, exécute du code PHP encodé en base64. L’encodage base64 sert à dissimuler la vraie nature du code — un administrateur non technique qui ouvrirait le fichier verrait juste une chaîne de caractères incompréhensible.

Une fois décodé, ce code effectuait les vérifications mentionnées plus haut (source du trafic, statut admin, cookies) puis redirigeait vers un domaine intermédiaire (googlechtome.com dans ce cas — notez la faute de frappe intentionnelle dans « chrome ») qui lui-même redirigeait vers des sites pour adultes.

Comment le site a été compromis

L’analyse post-incident a révélé plusieurs failles exploitées par les attaquants.

Un plugin obsolète avec une vulnérabilité connue était installé. Dans ce cas, un plugin d’administration de base de données (WP phpMyAdmin) qui n’avait pas été mis à jour depuis des années contenait une faille permettant l’exécution de code à distance.

Des comptes utilisateurs suspects avaient été créés. Nous avons découvert 4 comptes administrateurs WordPress que le propriétaire ne reconnaissait pas. Les attaquants avaient créé ces comptes comme « backdoors » pour pouvoir revenir même si le code malveillant était supprimé.

Les mots de passe étaient faibles. Le compte admin principal utilisait un mot de passe facilement devinable, vulnérable aux attaques par force brute.

L’impact business : quand chaque heure compte

La cascade de conséquences

Pour une entreprise B2B, les dégâts d’une telle compromission vont bien au-delà du simple désagrément technique.

En termes de réputation immédiate, des prospects cherchant à acheter du matériel médical professionnel atterrissent sur des sites pornographiques. Pour une entreprise dont l’image repose sur le sérieux et la confiance, c’est dévastateur.

Sur le plan des revenus publicitaires, la suspension Google Ads signifie l’arrêt immédiat de toute génération de leads payants. Pour de nombreuses PME, Google Ads représente leur principale source de nouveaux clients.

Concernant le référencement naturel, le blacklist Google entraîne l’affichage d’avertissements « Ce site peut être dangereux » dans les résultats de recherche. Le trafic organique s’effondre instantanément. Selon Patchstack, les sites blacklistés peuvent perdre jusqu’à 95% de leur trafic du jour au lendemain.

Enfin, il y a le risque de conformité. Dans le secteur médical, les exigences de conformité sont strictes. Un site compromis peut poser des questions sur la sécurité des données clients.

Les statistiques qui font réfléchir

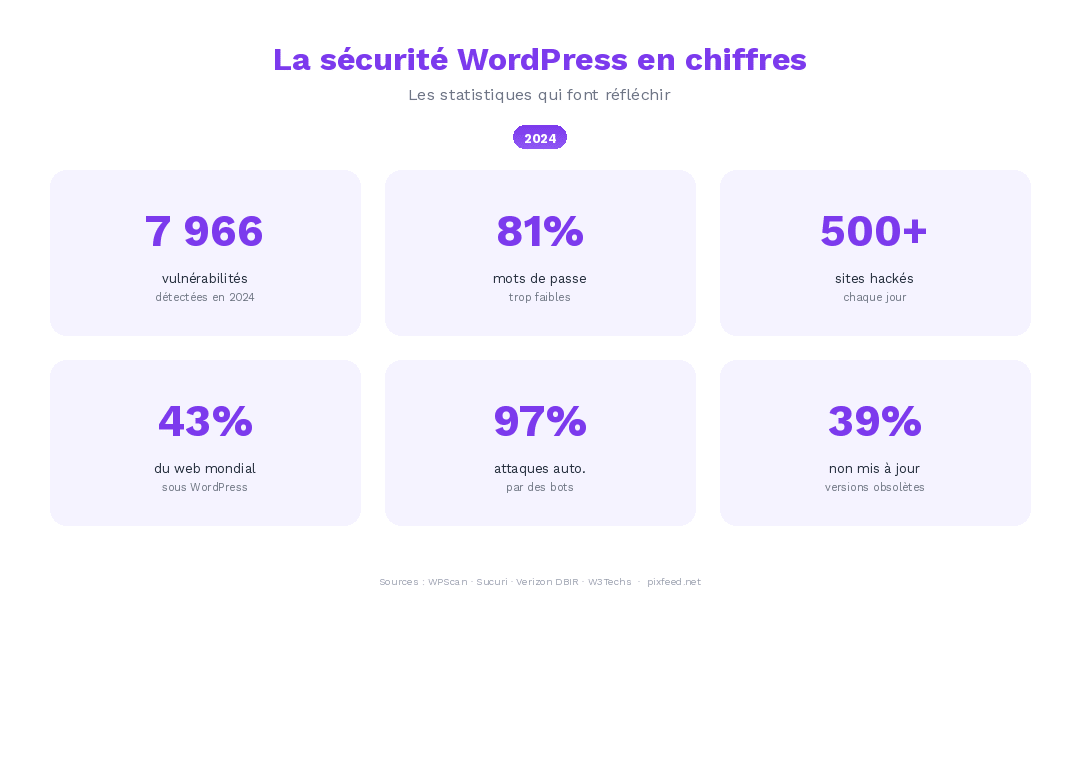

Plus alarmant encore : une étude Sucuri révèle que 81% des sites WordPress piratés l’ont été à cause de mots de passe faibles ou volés. Et selon les données de WP Hacked Help, plus de 500 sites WordPress sont piratés chaque jour.

Les redirections malveillantes représentent l’un des types d’attaques les plus courants. WP Hacked Help rapporte avoir traité plus de 250 cas de redirections malveillantes rien qu’en 2024.

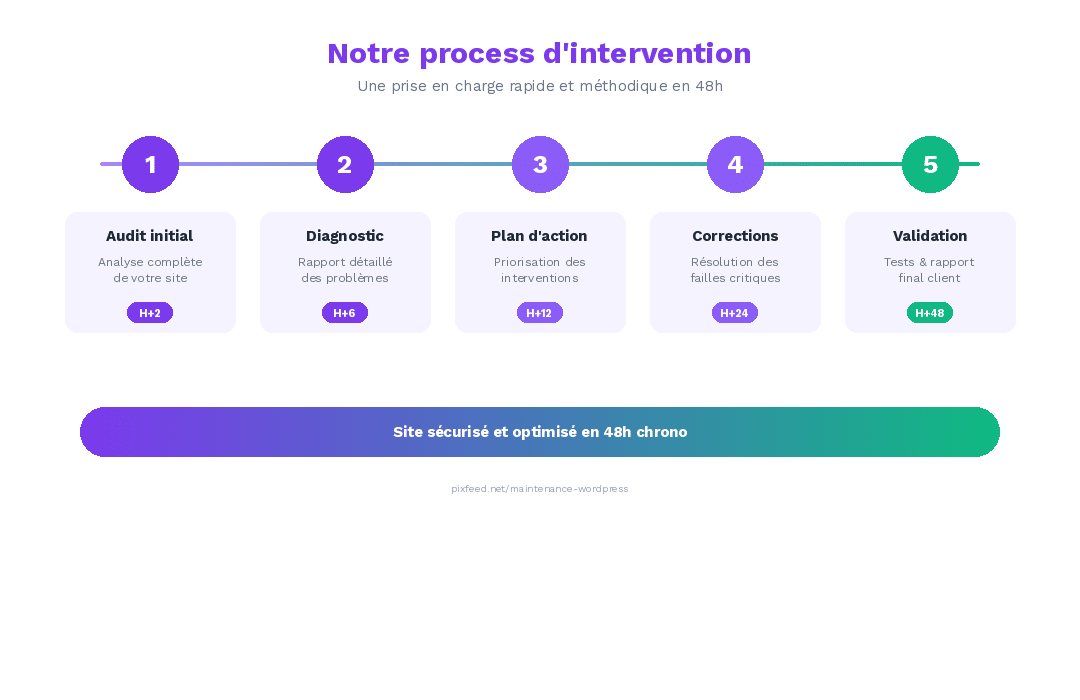

Notre intervention : méthodologie de nettoyage en 48h

Sécurisation et sauvegarde

Sauvegarde complète du site, changement de tous les accès (WordPress, FTP, cPanel, base de données), mise en mode maintenance contrôlé.

Analyse forensique

Audit des fichiers à la recherche de patterns suspects, audit de la base de données, analyse des logs serveur pour identifier le vecteur d’attaque.

Nettoyage

Suppression du code malveillant, élimination des backdoors et comptes suspects, suppression du plugin vulnérable, mise à jour globale.

Vérification et sécurisation

Scans multiples, test de comportement, durcissement de la sécurité (2FA, firewall, permissions strictes).

Demande de réexamen Google

Documentation des actions correctives, soumission de la demande dans Search Console, appel pour réactivation Google Ads.

Phase 1 : Sécurisation et sauvegarde (première heure)

Avant toute intervention, nous avons appliqué notre protocole standard de sécurisation.

Première étape : sauvegarde complète. Une copie intégrale du site (fichiers + base de données) a été créée et stockée hors serveur. Même si le site est infecté, cette sauvegarde peut contenir des données clients importantes qui ne doivent pas être perdues.

Deuxième étape : changement immédiat de tous les accès. Mots de passe WordPress, FTP, cPanel, base de données — tout a été modifié pour couper l’accès aux attaquants qui auraient pu avoir ces identifiants.

Troisième étape : mise en mode maintenance contrôlé. Plutôt que de laisser le site rediriger les visiteurs vers des contenus inappropriés, nous avons temporairement affiché une page de maintenance. Cela protège la réputation de l’entreprise pendant le nettoyage.

Phase 2 : Analyse forensique (heures 2-6)

L’identification précise de l’infection est cruciale. Supprimer un malware sans comprendre comment il est arrivé, c’est garantir une réinfection rapide.

Pour l’audit des fichiers, nous avons scanné l’ensemble des fichiers WordPress à la recherche de patterns suspects : fonctions eval(), encodage base64, appels vers des domaines externes inconnus, fichiers PHP dans des répertoires inhabituels (comme /wp-content/uploads/).

Pour l’audit de la base de données, les tables wp_posts, wp_options, et wp_users sont les cibles privilégiées des attaquants. Nous avons recherché du contenu suspect : scripts JavaScript injectés dans les articles, options contenant du code encodé, utilisateurs administrateurs non reconnus.

Concernant l’analyse des logs serveur, les journaux d’accès révèlent souvent le vecteur d’attaque initial. Dans ce cas, nous avons identifié des requêtes suspectes ciblant le plugin WP phpMyAdmin plusieurs jours avant l’apparition des redirections.

Phase 3 : Nettoyage (heures 6-24)

Une fois l’étendue de l’infection cartographiée, le nettoyage peut commencer.

Pour la suppression du code malveillant, le fichier header.php infecté a été nettoyé. Nous avons comparé chaque fichier du thème avec une version propre pour identifier d’autres modifications potentielles.

Concernant l’élimination des backdoors, les 4 comptes utilisateurs suspects ont été supprimés. Nous avons également vérifié les fichiers susceptibles de contenir des backdoors : wp-config.php, .htaccess, fichiers avec des noms trompeurs comme wp-users.php ou class-wp-cache.php dans des emplacements inhabituels.

Pour la suppression du plugin vulnérable, WP phpMyAdmin a été désinstallé. Ce type de plugin n’a pas sa place sur un site de production — l’accès à la base de données doit se faire via des outils sécurisés fournis par l’hébergeur.

Enfin, pour la mise à jour globale, 14 plugins sur 17 ont été mis à jour vers leurs dernières versions. WordPress core était déjà à jour, mais les plugins négligés représentaient autant de portes d’entrée potentielles.

Phase 4 : Vérification et sécurisation (heures 24-36)

Le nettoyage n’est que la moitié du travail. Il faut ensuite vérifier que l’infection est totalement éliminée et mettre en place des protections.

Pour les scans multiples, nous avons utilisé plusieurs scanners de malware (Sucuri SiteCheck, VirusTotal, scan serveur via ClamAV) pour confirmer l’absence de code malveillant résiduel. Un seul scanner peut manquer certaines variantes ; la combinaison de plusieurs outils augmente la fiabilité.

Concernant le test de comportement, nous avons simulé des visites depuis Google (en utilisant un User-Agent Googlebot) pour vérifier que les redirections avaient bien cessé.

Pour le durcissement de la sécurité, plusieurs mesures ont été implémentées : limitation des tentatives de connexion, authentification à deux facteurs pour les comptes admin, désactivation de l’éditeur de fichiers WordPress, permissions de fichiers strictes, configuration d’un firewall applicatif.

Phase 5 : Demande de réexamen Google (heures 36-48)

Une fois le site propre, il faut demander à Google de lever le blacklist.

Dans Google Search Console, nous avons accédé à la section « Problèmes de sécurité » et documenté toutes les actions correctives entreprises. Nous avons soumis une demande de réexamen détaillée, expliquant la cause de l’infection, les fichiers nettoyés, les comptes supprimés, et les mesures préventives mises en place.

Concernant le délai de traitement, Google indique généralement un délai de 72 heures pour le réexamen des sites signalés pour malware. Dans notre cas, le site a été retiré du blacklist en moins de 48 heures après la soumission — un délai rapide qui témoigne de la qualité du nettoyage et de la documentation fournie.

Pour Google Ads, une fois le blacklist levé, nous avons pu soumettre un appel pour la réactivation du compte Ads. Google vérifie que le site est propre avant de réactiver les campagnes publicitaires.

Les erreurs que commettent les propriétaires de sites piratés

Erreur n°1 : Paniquer et supprimer des éléments au hasard

La réaction instinctive face à un piratage est de « tout nettoyer » rapidement. Mais supprimer des fichiers sans méthode peut aggraver la situation : suppression de fichiers légitimes nécessaires au fonctionnement du site, perte de preuves forensiques utiles pour comprendre l’attaque, suppression incomplète laissant des backdoors actives.

Erreur n°2 : Croire que le problème est résolu après un premier nettoyage

Les attaquants anticipent le nettoyage. Ils installent systématiquement des backdoors — des points d’accès cachés qui leur permettent de revenir. Selon les données de Sucuri, 14% des sites WordPress infectés avec Wordfence installé avaient vu le malware altérer les fichiers du plugin de sécurité lui-même pour rester caché.

Un nettoyage superficiel qui ne traite pas les backdoors garantit une réinfection dans les jours ou semaines suivantes.

Erreur n°3 : Ne pas comprendre le vecteur d’attaque

Si vous ne savez pas comment les attaquants sont entrés, vous ne pouvez pas fermer la porte. Beaucoup de propriétaires de sites nettoient l’infection visible sans investiguer la cause racine. Le plugin vulnérable reste installé. Le mot de passe faible n’est pas changé. L’attaque se reproduit.

Erreur n°4 : Soumettre des appels Google prématurés ou mal documentés

Chaque appel de réexamen compte. Google ne dit pas explicitement combien d’appels vous pouvez soumettre, mais des appels répétés et infructueux peuvent ralentir le processus de réintégration.

Un appel efficace doit démontrer que vous comprenez ce qui s’est passé, que vous avez corrigé le problème à la racine, et que vous avez mis en place des mesures pour éviter que cela se reproduise.

Pourquoi une maintenance WordPress professionnelle aurait évité cette catastrophe

Détection précoce

Un monitoring de sécurité professionnel aurait détecté les signes avant-coureurs. Création de comptes utilisateurs non autorisés : alerte immédiate. Modification de fichiers core ou thème : alerte immédiate. Requêtes suspectes vers des domaines inconnus : alerte immédiate. Avertissement Google Search Console : notification instantanée.

Dans le cas de notre client, l’infection était probablement active depuis plusieurs semaines avant la découverte. Avec un monitoring en place, elle aurait été détectée en quelques heures — avant que Google ne blackliste le site, avant que les clients ne voient les redirections, avant que la réputation ne soit entamée.

Mises à jour proactives

Le plugin WP phpMyAdmin vulnérable n’aurait jamais dû être présent sur le site. Une maintenance professionnelle inclut un audit des plugins installés, l’identification et la suppression des plugins inutiles ou à risque, ainsi que les mises à jour régulières de tous les composants.

Sauvegardes exploitables

Notre client n’avait pas de sauvegarde récente et fonctionnelle. En cas d’infection grave, une sauvegarde propre permet de restaurer le site en quelques minutes plutôt que de passer des heures à nettoyer.

Une maintenance professionnelle inclut des sauvegardes automatiques quotidiennes, stockées hors serveur, avec des tests de restauration périodiques.

Le calcul économique

| Critère | Sans maintenance | Avec maintenance |

|---|---|---|

| Coût incident | 600€ + pertes CA | Évité |

| Coût mensuel | 0€ | 50-150€ |

| Temps de réaction | Plusieurs jours | Quelques heures |

| Impact réputation | Élevé | Minimal |

| Risque récidive | Élevé | Faible |

Un seul incident évité rentabilise plusieurs années de maintenance.

Les leçons à retenir

Pour les propriétaires de sites WordPress

La sécurité WordPress n’est pas optionnelle. Avec près de 8 000 nouvelles vulnérabilités découvertes chaque année dans l’écosystème, la question n’est pas « si » votre site sera ciblé, mais « quand ».

Les mises à jour ne sont pas un luxe. Chaque plugin obsolète est une porte d’entrée potentielle. Chaque mise à jour repoussée augmente votre surface d’attaque.

Le monitoring fait la différence. La détection précoce transforme une catastrophe potentielle en incident mineur. Un problème détecté en quelques heures se règle en quelques heures. Un problème détecté après plusieurs semaines peut prendre des mois à réparer complètement.

Pour les victimes de piratage

- Ne paniquez pas — une réaction méthodique est toujours plus efficace qu’une réaction précipitée

- Documentez tout — captures d’écran, logs, fichiers suspects seront précieux pour l’analyse

- Faites appel à des professionnels — un nettoyage mal fait garantit une réinfection

- Profitez de l’incident pour renforcer la sécurité — c’est l’opportunité de mettre en place les protections qui auraient dû l’être

Conclusion : la sécurité WordPress est un investissement, pas une dépense

L’histoire de notre client illustre une réalité que trop d’entreprises découvrent dans la douleur : un site WordPress non maintenu est un site en sursis.

Les 48 heures d’intervention d’urgence que nous avons menées ont permis de sauver le site et de restaurer l’activité commerciale. Mais ces 48 heures n’auraient jamais été nécessaires si des mesures préventives basiques avaient été en place.

Le coût d’une maintenance professionnelle représente une fraction du coût d’un incident de sécurité. Et au-delà de l’aspect financier, c’est la tranquillité d’esprit de savoir que votre site — et votre réputation — sont protégés.

Ne laissez pas votre site devenir la prochaine statistique des « 500 sites WordPress piratés chaque jour .